Was ist der Unterschied zwischen External Attack Surface Management (EASM)-Lösungen, Vulnerability-Scannern und Penetrationstests?

Auf dem Markt existieren diverse Lösungen für das Schwachstellenmanagement. Oftmals ist es nicht leicht, die genauen Unterschiede zwischen einer EASM-Lösung, einem herkömmlichen Vulnerability Scanner und/oder einem Penetrationstest zu erkennen. Diese Tools überschneiden sich in bestimmten Anwendungsfällen, aber dennoch stehen sie nicht in Konkurrenz zueinander. Genau genommen ergänzen sie sich sogar. Bleibt also die Frage: In welche Lösung sollte ich als Unternehmen zuerst investieren? Gleich zu Beginn können wir Ihnen verraten, dass es darauf keine allgemeingültige Antwort gibt. Entscheidend sind Ihre Ziele und Ihre bereits vorhandenen Tools.

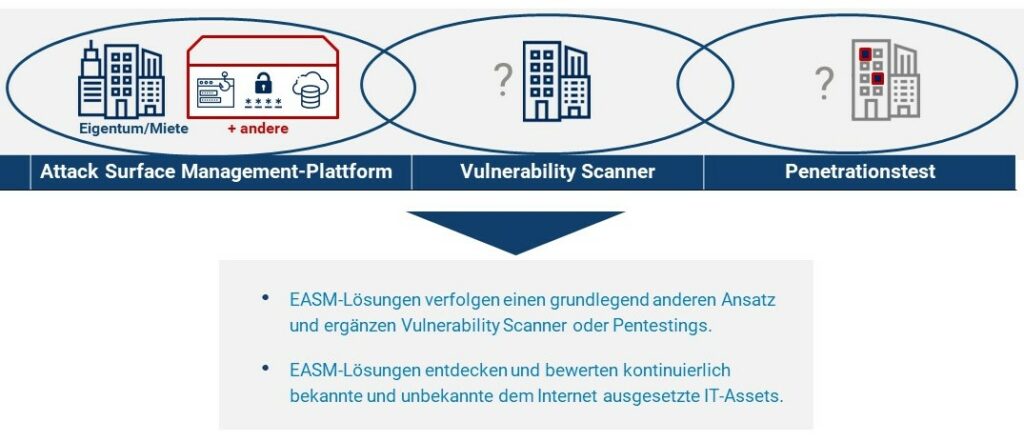

Stellen Sie sich die External Attack Surface wie eine Gruppe aus Gebäuden vor, die das Unternehmen besitzt oder mietet. Eine EASM-Lösung versucht, alle Gebäude zu finden und zu untersuchen, indem sie die Straßen abläuft. Ein Vulnerability Scanner untersucht nur die Gebäude, die ihm per Adresse zugeteilt werden. Ein Penetrationstest wiederum schaut sich die Fenster eines Gebäudes an und versucht, auf diesem Weg einzudringen. Die EASM-Lösung inspiziert möglicherweise auch andere umliegende Gebäude, die dem Unternehmen zwar nicht gehören, aber eventuell auch ein Risiko oder eine Bedrohung darstellen können.

In diesem Blog gehen wir anhand spezifischer Bereiche näher auf die Unterschiede der verfügbaren Schwachstellenmanagement-Lösungen ein:

- Scan-Umfang, erforderliche Vorbereitung und Inputs

- Scan-Aggressivität, Timing und Freigaben

- Präsentation und Nachbereitung der Ergebnisse

- Zusätzliche Differenzierungsmerkmale von EASM-Lösungen

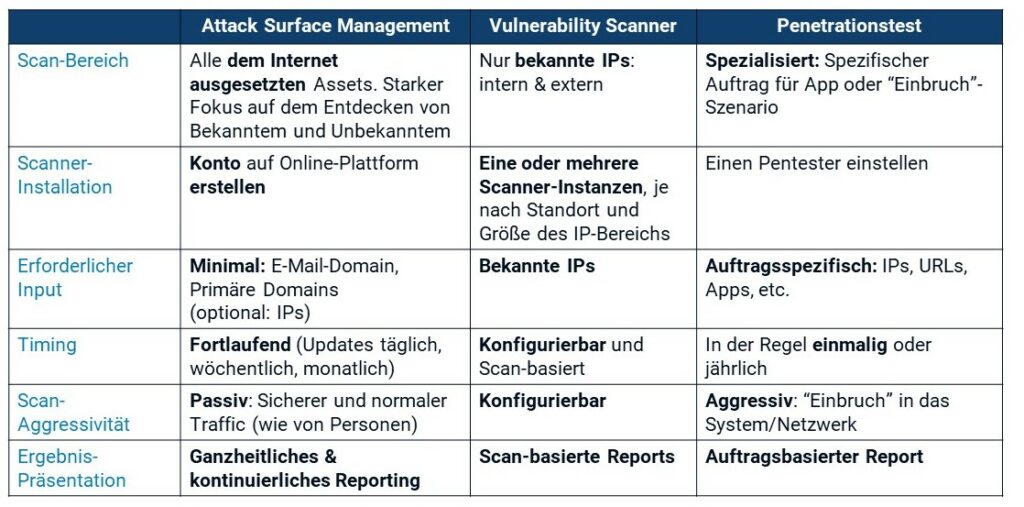

Scan-Umfang, erforderliche Vorbereitung und Inputs

EASM-Lösung: Das Hauptziel einer EASM-Lösung ist es, mit dem Internet verbundene IT-Assets und -Risiken zu identifizieren und zu analysieren, ohne dazu viele Inputs oder Startwerte zu benötigen. Meist reicht ein Unternehmensname oder ein paar primäre DNS-Namen. Basierend auf diesen begrenzten Informationen ist das erste Ziel der Lösung, alle mit dem Internet verbundenen Assets zu erkennen, ohne zu wissen, wo, wie oder von wem sie eingesetzt werden.

EASM-Scanner sind darauf spezialisiert, sowohl bekannte als auch unbekannte Assets auf Basis von DNS-Daten statt IP-Adressen zu identifizieren. Dazu benötigen sie nur wenig Input. Diese Tools lassen sich generell einfach einrichten, da sie als SaaS über die Cloud angeboten werden und nur minimale Eingaben erfordern.

Vulnerability Scanner: Vulnerability Scanner suchen hauptsächlich nach Softwareschwachstellen. Dazu muss vorab ein Set aus IP-Adressen bereitgestellt werden. Diese Tools erkennen also nur IT-Assets innerhalb der bekannten Bereiche der definierten IP-Adressen.

Solche IP-basierten Scanner können keine unbekannten Assets außerhalb des festgelegten IP-Bereichs identifizieren. Mit einem Vulnerability Scanner lassen sich sowohl interne als auch externe IT-Assets scannen, sofern der Scanner die entsprechende IP-Adresse erreichen kann. Um diese Liste von IP-Adressen zu erstellen, sind allerdings technische Fachkenntnisse erforderlich. EASM-Lösungen können Vulnerability Scanner ergänzen, indem sie den Input für alle öffentlichen IP-Adressen bereitstellen, die sie bei ihrem Einsatz identifiziert haben.

Penetrationstest: Pentests dienen primär dazu, in ein System einzudringen. Ihr Umfang ist meist sehr begrenzt und sie werden üblicherweise eingesetzt, um eine bestimmte App zu testen oder ein Einbruchsszenario zu finden und umzusetzen.

Zu einem Penetrationstest werden häufig automatisierte Vulnerability Scanner und ein External Attack Surface Discovery Tool begleitend eingesetzt, um die wahrscheinlichsten Einfallstore für Cyberkriminelle zu finden. Penetrationstests erfordern fast immer manuelles Vorgehen durch Sicherheitsexperten.

Bereits jetzt wird deutlich, dass jede dieser Lösungen einem anderen Zweck dient.

Scan-Aggressivität, Timing und Freigaben

Man muss bei jeder Scan-Lösung wissen, ob sie IT-Assets beschädigen oder zum Absturz bringen kann und wie oft die Scans durchgeführt werden.

EASM-Lösung: Die durchgeführten Scans sind standardmäßig sicher. Sie basieren auf normalem Netzwerkverkehr in Richtung Infrastruktur, Services und Apps, um aus den Antworten möglichst viele Informationen zu sammeln.

Die Scans erfolgen automatisch und kontinuierlich und müssen nicht geplant oder konfiguriert werden. Sie sind iterativ und lernen voneinander. So kann beispielsweise die Erkennung eines Webservers den Einsatz eines spezialisierteren Webscanners auslösen. Dieser Webscanner erkennt möglicherweise weitere Webserver, die wiederum zusätzliche Webscans auslösen usw. Die Unbedenklichkeit von EASM-Scans und ihren Entdeckungen machen sie zum idealen Tool, um den Cybersicherheitsstatus von Partnern, Lieferanten und anderen Dritten objektiv zu bewerten.

Vulnerability Scanner: Jeder Scan muss geplant und von Experten konfiguriert werden. Diese Einrichtung basiert auf Informationen wie IP-Adressen, Scan-Aggressivität und die durchzuführenden oder auszuschließenden Tests. Je nach Aggressivität können die Scans sogar echte Angriffe simulieren. Vulnerability Scanner automatisieren also einen Teil der manuellen Arbeit eines Pentesters. Aggressive Scans sollten allerdings mit Vorsicht eingesetzt werden, da sie Systeme beschädigen oder sogar zum Absturz bringen können.

Je nach Anwendungsfall können die Scans wöchentlich, monatlich, vierteljährlich, jährlich oder nach Bedarf erfolgen. Aufgrund der Risiken müssen Vulnerability Scans zeitlich geplant und genehmigt werden.

Penetrationstest: Diese Methode ist grundsätzlich eher risikobehaftet, da ein erfolgreiches Eindringen auch Funktionen beeinträchtigen kann. Pentests erfordern manuelle Arbeit und menschliche Intelligenz, da sie über die automatischen Funktionen eines Vulnerability Scanners hinausgehen. Aufgrund der inhärenten Risiken werden Penetrationstests meist auf Staging-Systemen durchgeführt oder kurz bevor es in die Produktion geht.

Pentests erfolgen in der Regel einmalig oder mit seltenen Wiederholungen, z. B. ein- bis zweimal pro Jahr, je nach Budget, Zeit und Risiken. Übergeordnete Einbruchsszenarien werden zusammen mit der Management-Ebene geplant und erst nach deren Freigabe durchgeführt.

Präsentation und Nachbereitung der Ergebnisse

Die Ergebnisse jeder Methode werden unterschiedlich präsentiert und nachbereitet.

EASM-Lösung: Die Ergebnisse werden fortlaufend aktualisiert und nach Asset-Typ, Risikogruppe usw. dargestellt. Risiken werden den Assets zugeordnet, und nicht mit einzelnen Scans verknüpft. Beim External Attack Surface Management geht es nicht nur darum, vor Schwachstellen zu warnen. Darüber hinaus wird ein vollständiges Asset-Inventar erstellt und andere Indikatoren betrachtet, die dafürsprechen würden, IT-Assets als Schatten-IT zu kennzeichnen oder sie sogar offline zu schalten. EASM-Lösungen können anhand von Versionsnummern, die Services in ihrem Netzwerk-Traffic bekanntgeben, auf Schwachstellen hinweisen. Auf diese Weise agieren sie gewissermaßen als sicherer Schwachstellenscanner.

Vulnerability Scanner: Die Ergebnisse werden in der Regel pro Scan angezeigt und konzentrieren sich auf Schwachstellen, die mit einem CVSS-Wert zusammenhängen. Andere Anwendungsfälle wie Attack Surface Reduction werden nicht umfassend angegangen. Die Risiken und Entwicklungen einzelner Ressourcen oder Ressourcengruppen nachzuvollziehen ist daher nicht immer einfach.

Penetrationstest: Die Ergebnisse werden meist in schriftlichen Berichten der Security-Experten dargelegt. Diese Berichte werden besprochen und relevante Risiken durch technisches Personal behoben. Normalerweise erfolgt ein zweiter Test, um sicherzustellen, dass die Probleme tatsächlich behoben wurden.

Zusätzliche Differenzierungsmerkmale von EASM-Lösungen

Einige EASM-Lösungen halten neben der breit angelegten Suche nach allen online verfügbaren IT-Assets des Unternehmens auch nach Risiken durch unbekannte externe IT-Assets Ausschau. Dazu gehören beispielsweise:

- Look-a-like-Webseiten, die die Marke missbräuchlich verwenden;

- unsichere Passwörter aufgrund gestohlener und veröffentlichter Zugangsdaten von Mitarbeitern oder Kunden;

- gestohlene Anmeldedaten, die im Dark Web oder auf anderen Kanälen verkauft oder verbreitet werden oder

- andere geleakte vertrauliche Unternehmens- oder Mitarbeiterdaten.

Sweepatic als Lösung für External Attack Surface Management

Unsere Kunden nutzen die Discovery-Funktionen der Sweepatic-Plattform, um kontinuierlich bekannte und unbekannte IT-Assets zu finden. Zudem können sie mit unserer Lösung eine nach Priorität geordnete Liste der gefundenen Sicherheitsprobleme abarbeiten.

Zusätzlich zu unserer starken Erkennungs-Engine untersuchen und melden wir automatisiert Sicherheitsprobleme wie Schwachstellen, Fehlkonfigurationen in E-Mail, DNS und Web, schwache Verschlüsselungen, abgelaufene oder schwache SSL-Zertifikate, ungeschützte Datenbanken und Fileshares, offene Administratorzugänge und vieles mehr.

Klicken Sie hier, um eine personalisierte Demo mit einem unserer Sweepatic-Experten zu buchen. Melden Sie sich auch gerne zu unserem Newsletter an, um immer informiert zu bleiben!