Home > EASM Plattform > Threat Intelligence

Threat Intelligence

Jedes Unternehmen mit einer Online-Präsenz verfügt über sensible Daten, die für böswillige Akteure wertvoll sind. Wenn Finanzdaten, personenbezogene Daten (PII), vertrauliche Unternehmensdaten, gewerbliche Schutzrechte usw. in die falschen Hände geraten, kann dies enorme Folgen für das Unternehmen haben – von geschäftlichen Auswirkungen über Rufschädigung bis hin zu Geldbußen und Strafen für die Nichteinhaltung von Vorschriften.

Daher ist es von entscheidender Bedeutung, vor dieser Bedrohung auf der Hut zu sein und gezielte, umsetzbare Threat Intelligence-Daten kontinuierlich zu überwachen und weiterzuverfolgen. Die Automatisierung dieser Cybersicherheitsressource spart Zeit und verschafft Ihrem Unternehmen einen proaktiven Vorteil gegenüber Angriffen.

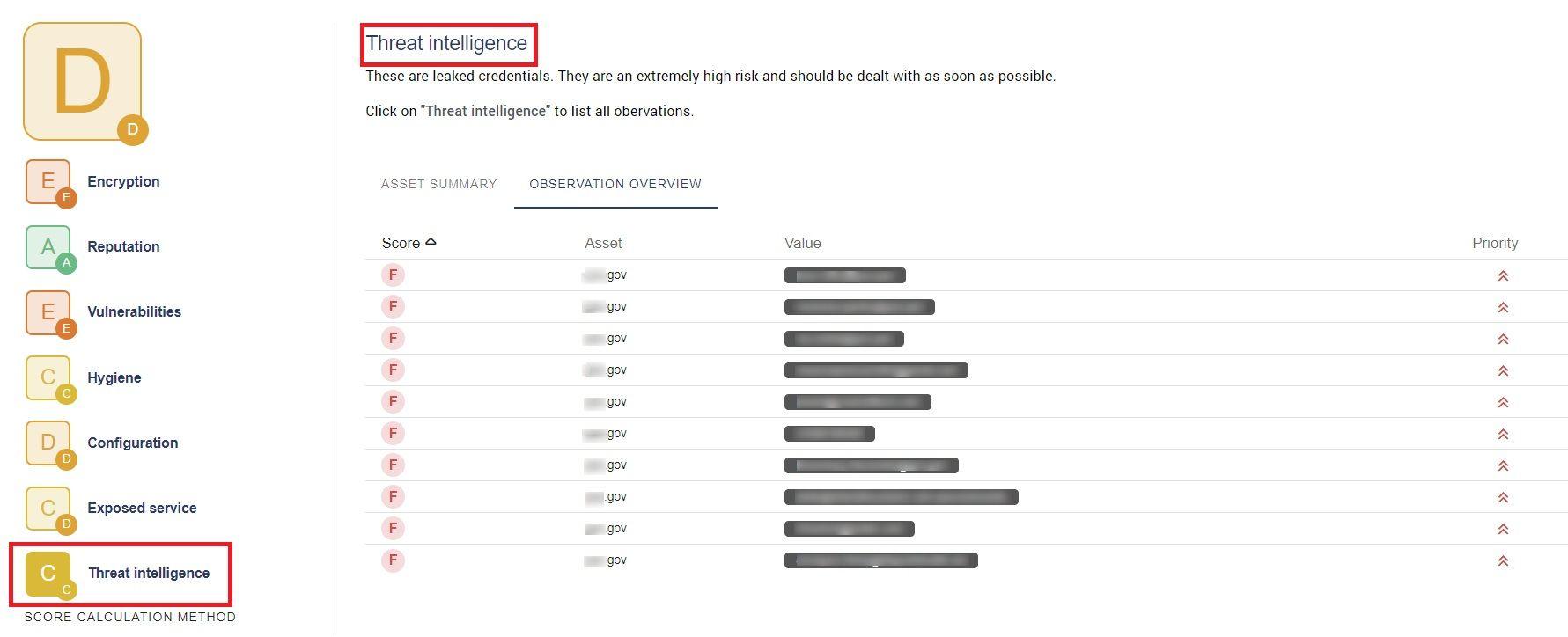

Aufspüren von gestohlenen und geleakten Anmeldedaten

Die Threat-Intelligence-Funktion der Sweepatic EASM-Plattform hilft Ihnen dabei, herauszufinden, ob die Anmeldedaten von Nutzern einer Ihrer Domains gestohlen wurden. Das heißt, gibt es Passwörter, die mit online gefundenen Benutzer-E-Mail-Adressen oder Benutzernamen übereinstimmen?

Wenn dies der Fall ist, wird empfohlen, den Benutzer zu alarmieren, sein Passwort zu aktualisieren, einschließlich anderer Plattformen, auf denen dieser Benutzername und dieses Passwort verwendet werden, und/oder seinen Zugang zu sperren. Durchgesickerte Anmeldedaten stellen ein hohes Risiko dar und müssen mit hoher Priorität gelöst werden!

Fordern Sie Ihre Demo an

Möchten Sie erfahren, was Sweepatic für Sie tun kann?

Verbessern Sie Ihre Cyber-Ausfallsicherheit und fordern Sie eine kostenlose, personalisierte Demo an.

Wir werden Ihre aktuelle Situation abbilden und eine Liste relevanter, umsetzbarer Erkenntnisse bereitstellen.

Danach können Sie sofort damit beginnen, Maßnahmen zu ergreifen.