Haben Sie unseren letzten Blogbeitrag gelesen, wissen Sie bereits, was es mit dem Begriff Attack Surface Management (ASM) auf sich hat. Falls nicht, können Sie jetzt hier noch einmal schnell nachlesen.

Wir sind darauf eingegangen, warum Attack Surface Management so wichtig ist und welche Vorteile die Automatisierung des Angriffsflächenmanagements durch ein entsprechendes Tool bietet. In diesem Beitrag erfahren Sie, weshalb immer mehr Unternehmen eine ASM-Lösung einsetzen, wo die Unterschiede zu einem Schwachstellen-Scanner liegen und welche Funktionen ein entsprechendes Tool mitbringen sollte.

Was sind die häufigsten Anwendungsfälle für den Einsatz einer Attack Surface Management-Lösung?

Unternehmen und Organisationen ziehen eine ASM-Lösung aus verschiedenen Gründen in Betracht. Die häufigsten sind:

- Erkennung von unbekannten Assets, Schatten-IT und Schattenprojekten in der On-Premises-Infrastruktur sowie Cloud-übergreifend;

- Auffinden von Schwachstellen und Risiken, die von herkömmlichen Schwachstellen-Scannern nicht erkannt werden;

- die Reduzierung der dem Internet ausgesetzten Angriffsfläche ist eine wichtige Taktik der Cybersicherheit. Denn was nicht online ist, kann nicht gehackt werden;

- Bewertung der Risiken durch Lieferanten und IT-Anbieter;

- Bewertung von M&A-Zielen und Risiken von Tochtergesellschaften;

- Erkennen von externen Risiken durch Daten, die außerhalb der eigenen Infrastruktur gehostet werden. Dazu zählen beispielsweise gestohlene Zugangsdaten im Dark Web und aus Cybersquatting-Aktivitäten, die die Marke missbrauchen;

- Zeit und teure Cybersecurity-Ressourcen sparen: durch Automatisierung der manuellen Arbeit, die beim Zusammenfügen von Erkenntnissen aus frei verfügbaren Open-Sourcing-Scanning-Tools (OSINT) erforderlich ist;

- Zusammenarbeit bei der Sicherheit: Eine Lösung für das Attack Surface Management bietet einen zentralen Überblick über die Sicherheit – abteilungs- und markenübergreifend. Verschiedene Profile können auf die Plattform zugreifen, um die benötigten Informationen zu erhalten und Risiken in ihrem Bereich zu verfolgen. Jeder sieht seine eigenen sowie die von anderen ergriffenen Maßnahmen, was alle Zuständigen für das gemeinsame Ziel motivieren kann. Darüber hinaus kann das Management wichtige Kennzahlen leicht nachverfolgen.

Was ist der Unterschied zwischen einem Angriffsflächen-Scanner und einem Schwachstellen-Scanner?

Viele Projektverantwortliche in Unternehmen fragen sich, wie sich ein ASM-Scanner von einem herkömmlichen Schwachstellen-Scanner unterscheidet:

- Ausschließlich Internet-Risiken: Eine ASM-Lösung ist auf die Erkennung von Risiken spezialisiert, die das Internet betreffen.

- Entdeckt Unbekanntes: Ein Schwachstellen-Scanner konzentriert sich auf bekannte Assets, indem er von einer Liste mit bekannten IP-Adressen oder bekannten Cloud-Anbietern ausgeht. ASM-Scanner sind darauf spezialisiert, sowohl bekannte als auch unbekannte Assets auf der Grundlage von DNS-Informationen und nicht von IP-Adressen zu entdecken. Diese Scanner benötigen nicht viele Eingaben vorab, um loszulegen.

- Bewertet mehr als nur Software-Schwachstellen: Ein Schwachstellen-Scanner sucht nur nach Sicherheitslücken in Software und ist Experte darin, diese Schwachstellen zu finden. Die Scans können sogar in einen echten Angriffsmodus übergehen, je nachdem, wie aggressiv der Scan ausgeführt wird. Damit automatisiert er einen Teil der manuellen Arbeit eines Penetrationstesters. Bei der Verwendung aggressiver Scans ist Vorsicht geboten, da sie Systeme beschädigen oder sogar zum Absturz bringen können.

Eine Attack Surface-Lösung simuliert normalen Internetverkehr und ist standardmäßig sicher in der Anwendung. Sie findet mehr als nur Software-Schwachstellen. Sie kann bislang unbekannte IP-Adressen entdecken, sodass sie in die Liste der Schwachstellen-Scanner aufgenommen werden können.

Es gibt noch weitere Unterschiede, auf die wir in einem zukünftigen Blog genauer eingehen werden.

Was sind die wichtigsten Funktionen einer Attack Surface Management-Plattform?

Attack Surface Management unterstützt Cybersicherheitsexperten, indem es ihnen einen Großteil der manuellen Arbeit abnimmt. So müssen sie nicht erst nach Problemen suchen, sondern können sich direkt auf deren Lösung konzentrieren. Technisch versierte Fachleute wissen, wie sie die breite Palette verfügbarer Open-Source-Scan-Tools und Security Testing-Skripts nutzen können. Allerdings sind das Korrelieren und das Speichern aller erhaltenen Informationen nicht einfach.

Eine Attack Surface Management-Plattform ist stark automatisiert und sollte einfach einzurichten und in Betrieb zu nehmen sein.

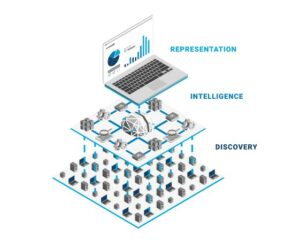

Eine ASM-Lösung verfügt normalerweise über drei Hauptfunktionen:

- Kontinuierliche Erkennung

- Automatisierte Sicherheitsanalyse

- Risikobasiertes Follow-up

Drei Hauptfunktionen einer Attack Surface Management-Lösung

- Kontinuierliche Erkennung

Der Zweck einer Attack Surface Management-Lösung besteht darin, die Erkennung von Assets zu automatisieren. Das Tool sollte in der Lage sein, auf Basis der primären Domain (z.B. mycompany.com) oder – bei größeren Unternehmen – auf Basis einer Liste aller primären Domains zu starten. Es sollte nicht erforderlich sein, IP-Adressen anzugeben, um loszulegen.

Das Hinzufügen zusätzlicher IP-Bereiche sollte jedoch für spezielle Anwendungsfälle unterstützt werden, in denen die Erkennungstechniken nicht helfen können. Eine ASM-Lösung verwendet einen intelligenten Suchalgorithmus, um eine Map aller Assets zu erstellen – und das mit minimalem Input und begrenzten False Positives.

Der Erkennungsprozess ist kontinuierlich, und jeder Scan findet Assets, die neue Scans auslösen. Da es sich um einen kontinuierlichen Prozess handelt, werden neu hinzugefügte oder auch entfernte Assets wöchentlich ermittelt und gemeldet.

![]()

Entdeckte Attack Surface-Assets

Typische Asset-Elemente, die entdeckt werden, sind:

- alle DNS-Records,

- alle zugehörigen IP-Adressen,

- WHOIS- oder DNS-Registrierungsinformationen,

- Geo-Standorte des Asset,

- Hosting-Provider, die für das Asset verantwortlich sind,

- alle offenen Ports,

- alle verwendeten SSL-/TLS-Zertifikate und deren Details,

- E-Mail-Systeme,

- DNS-Systeme,

- Applikationen wie: Webseiten, E-Mails, Datenbanken, Fernzugriff, Fileshares etc.,

- Softwareversionen, die in ermittelten Assets und Anwendungen verwendet werden,

- Login-Seiten,

- v.m.

- Automatisierte & kontinuierliche Sicherheitsanalyse

Basierend auf dem, was entdeckt wurde, werden zusätzliche Überprüfungen durchgeführt. Dadurch lässt sich festzustellen, wo Sicherheitsprobleme gefunden werden können.

Wie von SANS Security Awareness erklärt, umfasst das Cyber Kill Chain-Modell sieben Schritte, denen ein Angriff folgt. Jeder Angriff beginnt mit einer Aufklärungsphase. Hacker betreiben heute gut organisierte kriminelle Unternehmen, die stark automatisiert sind und über die besten Tools verfügen. Automatisiert man als Unternehmen nicht, so kämpft man automatisch einen ungleichen Kampf.

Quelle: SANS, Cyber Security Kill Chain

Typische Sicherheitsprobleme, die gefunden werden können, sind:

- Software-Schwachstellen auf Basis der gefundenen Software-Version;

- unsichere E-Mail-Konfiguration, wie fehlende oder falsche SPF-, DMARC-, DKIM-Einstellungen;

- schwache Verschlüsselung, zum Beispiel durch die Verwendung sehr alter und unsicherer SSL-/TLS-Verschlüsselungsprotokolle wie SSLv2.0, SSLv3.0, TLSv1.0;

- ungesicherte DNS-Setups, die DNS SEC nicht unterstützen. Erfahren Sie hier, warum dies laut ICANN wichtig ist;

- Standard-Installationen, wie ein Webserver, der nach der Erstinstallation eine Standardseite anzeigt;

- Fehlercodes, wie HTTP-Response-Fehler, als Hinweis auf eine falsch konfigurierte oder veraltete Webseite;

- IP-Blacklisting und Reputationsprobleme, wie von beliebten Reputation-Services gemeldet, die online gefunden werden können. IPs mit einer schlechten Reputation können zu Problemen bei der Verfügbarkeit der betroffenen Anwendungen führen, z.B. bei der Zustellung von E-Mails;

- unverschlüsselte Login-Seiten, wie Standard-FTP- oder HTTP-Logins, die nicht mit HTTPS gesichert sind, können zum Diebstahl von Passwörtern führen;

- unnötig exponierte Dienste wie Datenbanken und gefährliche Remote-Admin-Protokolle wie Telnet, RDP und VNC. Hacker können über Shodan.io leicht Ziele finden, wenn Telnet noch aktiviert ist;

- gestohlene Anmeldedaten: Warnmeldungen auf Basis von kürzlich offengelegten gestohlenen Anmeldeinformationen des eigenen Unternehmens. Eine bekannte Quelle für aktuelle Veröffentlichungen ist https://haveibeenpwned.com/;

- Phishing- und Cybersquatting-Webseiten wie zum Beispiel Webseiten, die die Unternehmensmarke missbrauchen.

- Risikobasiertes Follow-up

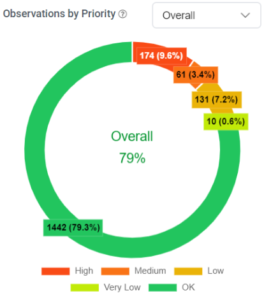

Eine Attack Surface Management-Lösung priorisiert die gefundenen Probleme sofort mit einer integrierten risikobasierten Engine. Dies ist ein sehr guter erster Start für jedes Unternehmen.

Attack Surface Score

Das erste Ziel ist es, die größten Probleme in der Infrastruktur zu beheben. Es ist wichtig, große Sicherheitslücken in weniger wichtigen Systemen zu schließen, da sich Hacker auf diese konzentrieren, um einen Fuß in die Tür zu bekommen. Erst dann begeben sich die Cyberkriminellen zu den wirklich interessanten Produktionssystemen und Daten. Genau das passiert bei einem Ransomware-Angriff, bei dem ein unsicheres System/ein unsicherer Nutzer gehackt wird, worauf viele andere Assets folgen.

Nicht alle Assets haben für ein Unternehmen den gleichen Wert. Unternehmen, die die großen Probleme in allen Systemen behoben haben, können ihre Warnmeldungen weiter priorisieren, indem sie sie nach ihren Prioritäten kennzeichnen oder sortieren.

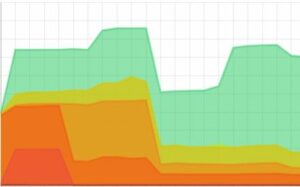

Eine Attack Surface Management-Lösung gibt in der Regel einen Risiko-Score und eine Trendlinie an, damit das Management die Entwicklung der geleisteten Arbeit und das verbleibende Risiko verfolgen kann.

Attack Surface Score-Trendlinie & -Entwicklung

Da die Ressourcen immer begrenzt sind, ist es wahrscheinlich, dass sich die meisten Unternehmen mit einem akzeptablen Restrisiko-Score zufriedengeben. Im Idealfall kann das Unternehmen sehen, wie es im Branchen-Durchschnitt abschneidet. Dieser Durchschnitt wird aus Gleichgesinnten errechnet, die sich ebenfalls auf der Plattform befinden.

Sweepatic ist eine Attack Surface Management-Lösung

Unsere Kunden nutzen die Erkennungsfunktion der Sweepatic-Plattform, um kontinuierlich IT-Assets zu finden – auch die unbekannten. Darüber hinaus verwenden sie unsere Plattform, um eine priorisierte Liste der entdeckten Sicherheitsprobleme weiter zu verfolgen.

Zusätzlich zu unserer leistungsstarken Discovery-Engine überprüfen und melden wir automatisch Sicherheitsprobleme wie Schwachstellen, Fehlkonfigurationen in E-Mail/DNS/Web, schwache Verschlüsselung, abgelaufene und schwache SSL-Zertifikate, ungeschützte Datenbanken und Fileshares, ungeschützten administrativen Zugriff und vieles mehr.

Vereinbaren Sie jetzt einen Termin für eine persönliche Demo mit einem unserer Sweepatic-Experten!

Abonnieren Sie auch unseren Newsletter, damit wir Sie regelmäßig über neue Informationen rund um Attack Surface Management und unsere ASM-Plattform auf dem Laufenden halten können.